2020 年 7 月,在 Google Cloud Next ’20:OnAir 的開幕日,Google 推出機密運算的 Beta 版,作為機密運算產品組合之中的第一款產品。「機密運算」讓資料在處理過程中,不論在內存裡或在 CPU 外的任何地方都進行加密。

無論您如何應用 Google Cloud 雲端運算,Google 都會嚴格把關您的資料的安全性。Google 的安全性分層方法可主動保護您的資料,並讓您控制自己的使用條款。其實,Google 也認為運算將朝向私有、加密服務發展,客戶將能確保自己的資料不會暴露給雲端供應商或企業內部人員。

目前 Google 亦持續擴展 Google Cloud 機密運算產品組合,並宣布 2 項訊息:

- 從 GKE 1.18 版本開始,Google 機密運算產品組合中的第二個產品「Confidential GKE Nodes」即將推出 Beta 版。這提供企業使用 GKE 時更多的保密工作負載選擇。

- Confidential VMs 即將正式上線 (generally available)。此功能將提供給所有 Google Cloud 客戶。

將機密運算帶進您的容器化工作負載:Confidential GKE Nodes

隨著客戶持續更新並建立雲原生的應用程式,GKE 逐漸成為其架構基礎。Google 的應用程式現代化還提供了資安服務。Google Cloud Confidential GKE Nodes 與 Confidential VMs 建立在相同的技術基礎上,可讓您透過由 AMD EPYC™ 處理器產生、管理的特定節點 (nodes) 的專用密鑰 (key) 將資料加密於記憶體中。

在後台,透過「Confidential GKE Nodes」您可以設定 GKE cluster,使其僅部署具有機密運算功能的 node pools。啟用了 Confidential GKE Nodes 的 cluster 將自動對所有 nodes 啟用機密運算。Confidential GKE Nodes 將使用由 AMD EPYC™ 處理器支援的內存加密,這代表著在這些 nodes 上執行的工作負載將在使用中進行加密。

Confidential VMs 正式推出,整合 4 項新功能

Google Cloud 採用多種隔離和沙盒技術來幫助確保我們多租戶的架構安全。Confidential VMs 使用內存加密將工作負載和租戶彼此之間以及與雲基礎架構之間進一步隔離,從而將其提升到一個新的水平。它為升降式工作負載和新建立的工作負載提供了易於使用的選項,以保護 Google Compute Engine 中工作負載的內存。

Thales 的數位工廠副總裁 Raphaëlde Cormis 說:「透過機密運算對雲端機敏資料進行加密,無論是處於靜態加密、傳輸加密、使用中加密,企業都能直接使用,這非常實用。Google Cloud 的 Confidential VMs 透過易於使用的軟體包提供了這種層級的隔離,將幫助我們的客戶以無縫且高成本效益的方式實作合規性和隱私性。」

Confidential VMs 可為最苛刻的運算任務提供高效能,同時使用專屬的 per-VM instance key 對 VM 內存進行加密,這個 key 由嵌入在 AMD EPYC™ 中的 AMD 安全處理器產生和管理。Confidential VMs 可以擴展到 240 個 vCPU 和 896 GiB 內存,且不會大幅降低效能。

AMD 資料中心生態系統公司副總裁 Raghu Nambiar 表示:「很高興看到 AMD EPYC™ 處理器中的進階安全功能(安全加密虛擬化)已從 Google Cloud Confidential VMs 擴展到 Confidential GKE Nodes。」「借助 AMD EPYC™ 處理器和 Google Cloud 的機密運算產品組合,我們期待保護客戶資料安全性,讓他們可以非常有信心、輕鬆地將其應用程式遷移到雲端。」

基於基礎技術,Google Cloud 也發佈 Confidential VMs 的 4 項新功能:

1. 稽核合規報表

稽核報表現在包含有關負責在 Confidential VM instances 中產生 key 的 AMD 安全處理器硬體的完整詳細日誌。首次啟動 VM 時,Google 會建立完整性基準,並在重新啟動 VM 時對其進行匹配。您還可以基於這些設定自定義操作或警報。

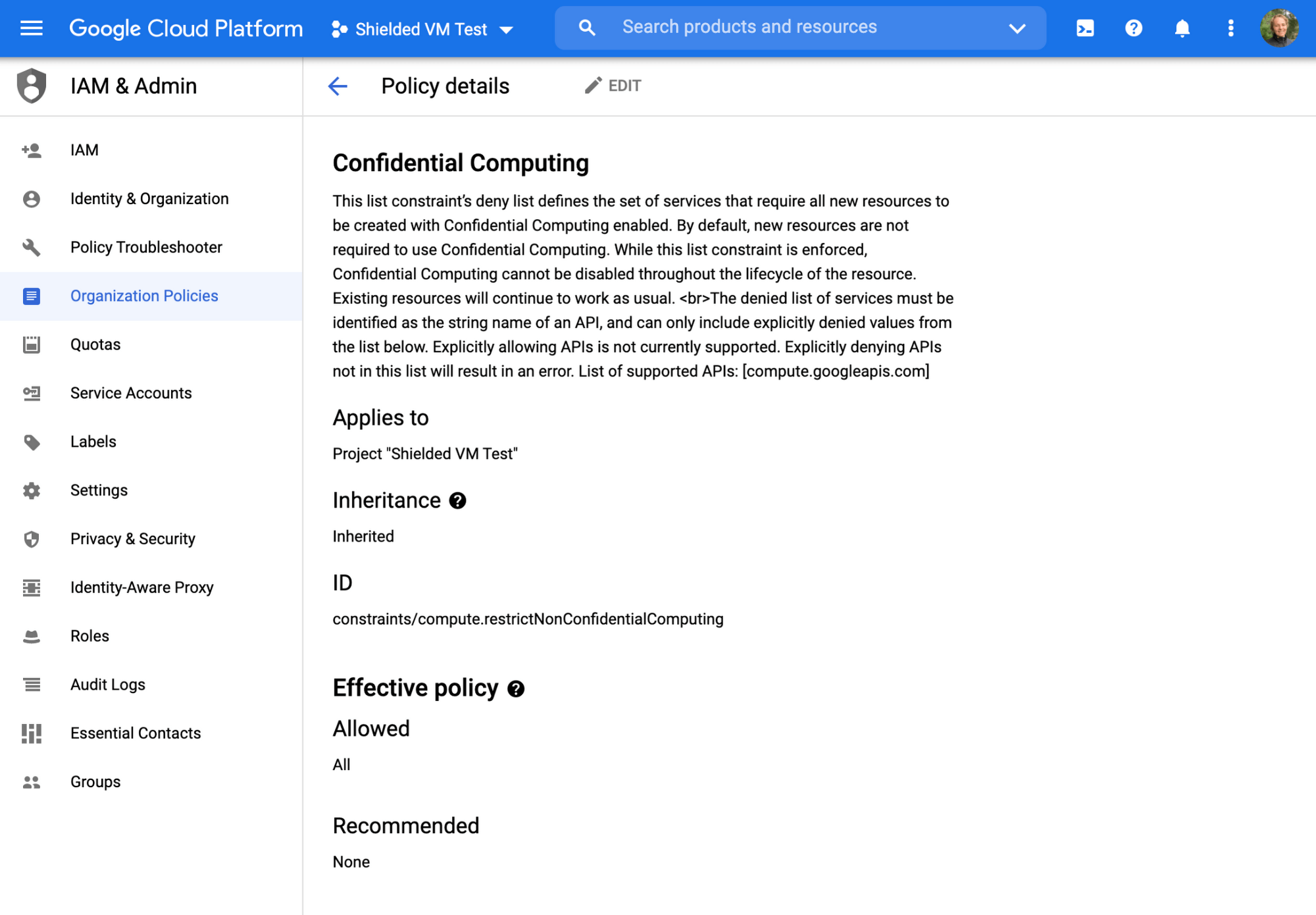

2. 用於 Confidential VMs 資源的新策略控制

現在,您可以使用 IAM 組織策略為機密運算定義特定的存取權限。您也可以停用專案中任何 「非」機密運算的執行。一旦應用此策略,您就無法該專案中啟用「非」機密運算。當我們擴展提供機密運算的服務時,這些 IAM 策略將幫助您控制要在項目/文件夾或組織中啟用的 Confidential VMs 資源。

3. 與其它執行機制的整合

您可以結合使用分享 VPC,組織策略限制條件和防火牆規則,以確保 Confidential VMs 只與其它 Confidential VMs 進行交互,即使這些 VM 駐留在不同的項目中也是如此。此外,您可以使用 VPC Service Controls 為 Confidential VMs 定義 GCP 資源範圍。例如,您可以將 Google Cloud Storage bucket 設定為「只能由 Confidential VMs 服務帳戶存取」。

4. 與機密運算安全分享機密

使用 Confidential VMs 時,您可能需要處理使用外部 key 加密的敏感文件。在這種情況下,會需要與 Confidential VM 分享文件密文 (ciphertext) 和加密密鑰 (encryption key)。為能確保安全分享此類機密,Confidential VMs 可以使用虛擬信賴平台模組 (vTPM),並且透過 go-tpm 開放源始碼庫,您可以使用 API