Amazon Inspector 是可以讓各種規模的組織用於自動化安全評估和管理的服務。 Amazon Inspector 幫助組織滿足在 AWS 的工作負載的安全性和合規性要求,掃描無預期的網路暴露、軟體漏洞以及與應用程式安全最佳實踐的偏差。

自 2015 年首次推出 Amazon Inspector 以來,雲端客戶的漏洞管理發生了重大的變化。在過去六年中,該團隊發出了一些客戶要求的新功能,包括評估報告、對代理環境的支持以及與 Amazon CloudWatch Metrics 的集成。然而,該團隊也意識到要滿足新的需求——實現大規模的無摩擦部署,支持需要評估的擴展資源類型集合,以及快速檢測和修復的關鍵需求。今天,很高興地宣布推出一款新的 Amazon Inspector,它能夠透過以下功能滿足這些要求:

- 自動化的持續掃描評估——取代定期的手動掃描。

- 自動發現資源——啟用後,新的 Amazon Inspector 會自動發現所有正在運行的 Amazon Elastic Compute Cloud (Amazon EC2) 實例和 Amazon Elastic Container Registry 存儲庫。

- 對基於容器的工作負載的新支援——工作負載現在在 EC2 和容器基礎設施上進行評估。

- 與 AWS Organizations 集成 — 允許安全和合規團隊跨組織中的所有帳戶啟用和利用 Amazon Inspector。

- 刪除獨立的 Amazon Inspector 掃描代理——評估掃描現在廣泛使用的 AWS Systems Manager 代理,無需單獨安裝代理。

- 改進風險的評分——現在將常見漏洞和暴露 (CVE) 元數據與資源的環境因素(例如網路可訪問性)相關聯,為每個新發現生成的高度情境化的風險評分。這使得更容易識別最關鍵的漏洞並優先解決。

- 與 Amazon EventBridge 集成——與 Splunk 和 Jira 等事件管理和工作流系統集成。而且,您可以觸發自動修復,例如,使用 Systems Manager 進行系統修補或使用 EC2 Image Builder 重建虛擬機映像。

- 與 AWS Security Hub集成——幫助您的團隊更輕鬆地識別具有嚴重漏洞或偏離安全最佳實踐的資源。

使用 Amazon Inspector 自動評估您的工作負載

環境存在數以萬計的漏洞,定期發現並公開新漏洞。隨著這種不斷增長的威脅,手動評估可能會導致客戶沒有意識到風險,因此在評估之時可能容易受到攻擊。此外,使用手動流程來管理其應用程式的資源清單、在這些資源上使用獨立安全代理以及安排定期評估的客戶可能會發現整個流程既昂貴又耗時。在此之前他們必須篩選大量的評估結果以確定要解決最關鍵的問題。

使用新的 Amazon Inspector,您只需啟用該服務即可。即使底層資源發生變化,它也會自動發現並開始持續評估您的 EC2 和基於 Amazon Elastic Container Registry 的容器工作負載,以評估您的安全狀況。

使用 Systems Manager 代理發現和評估 EC2 實例是否意外暴露於外部網路和軟體漏洞,該代理已默認包含在 AWS 用於實例管理、自動修補等提供的映像中。在將映像推送到 Amazon Elastic Container Registry 時評估基於容器的工作負載。無需額外的軟體或代理,容器鏡像和 EC2 實例就可以在事件發生時實時地進行評估。

自動評估由工作負載配置的變化和新發布的漏洞驅動,以確保僅在需要時評估資源。新的 Amazon Inspector 從 50 多個漏洞情報源收集事件,包括 CVE、國家漏洞數據庫 (NVD) 和 MITRE。可能受新識別條目影響的圖像,例如新的 CVE 通知,將被自動重新掃描。圖像重新掃描會從它們被推送到註冊表之日起 30 天內啟用。您還可以啟用僅掃描圖像推送而不馬上執行重新掃描的選項。

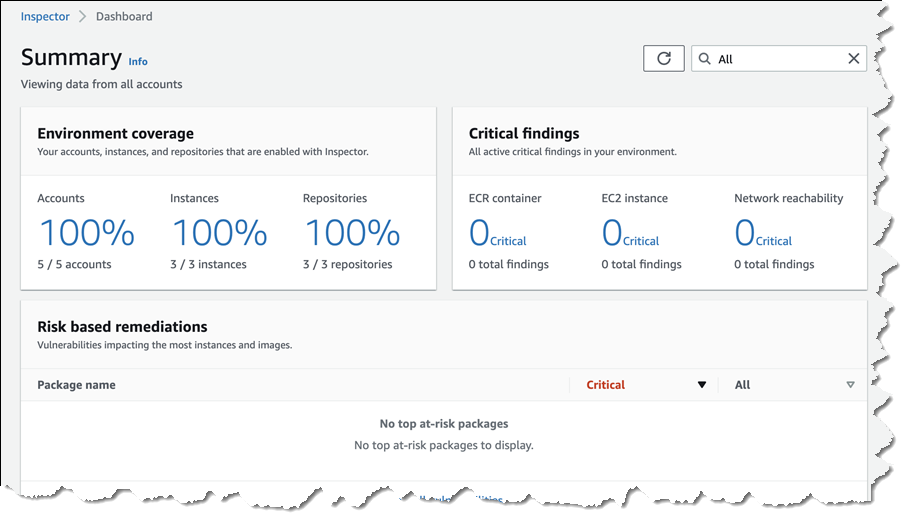

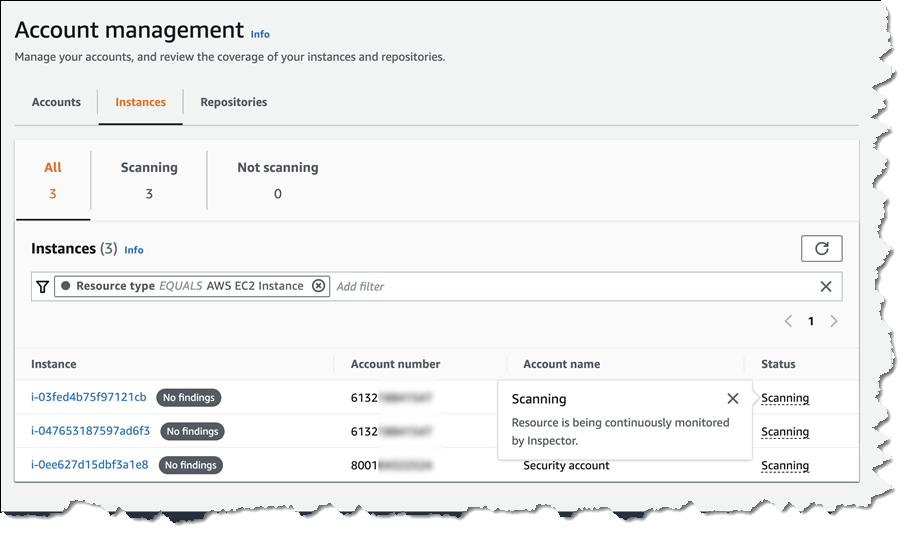

從您的儀表板頁面中選擇帳戶、實例或存儲庫將帶您進入所選資源的詳細摘要。 下面,我正在查看跨幾個帳戶的 EC2 實例的摘要數據。

如果發現漏洞,您會在報告中收到可操作的評估結果。從今天開始,這些發現將透過已增強的風險評分和改進的資源進行詳細訊息的匯總,以幫助您確定哪些資源是風險最高需要馬上被解決。另外,Amazon Inspector 控制台已經重新設計,以顯示所有發現和修復建議。

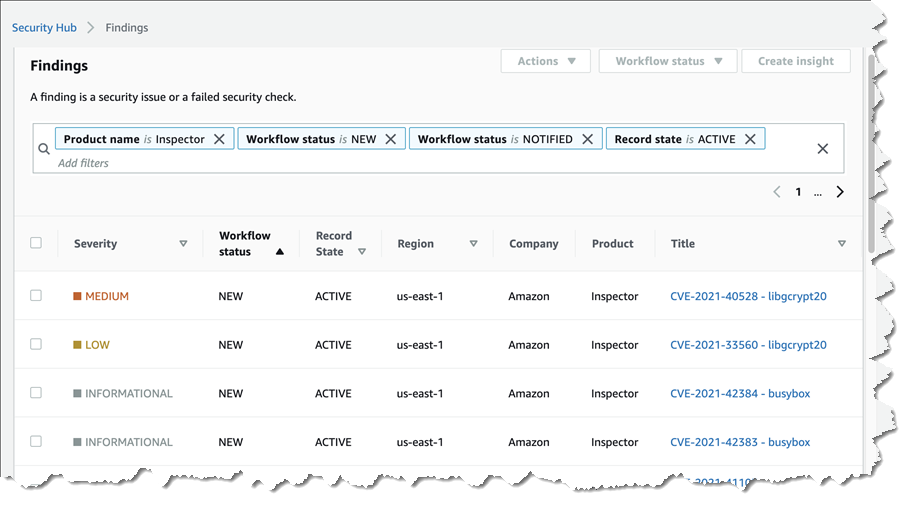

容器映像中的漏洞也會發送到 Amazon Elastic Container Registry 以供使用者匯總。而且,正如之前提到的,通過 AWS Security Hub 和 Amazon EventBridge 的新集成允許將調查結果發送到下游,透過自動化工作流程獲得額外的可見性和補救。例如,可以創建自動化以隔離實例、觸發系統修補、軟體映像重建等。多個集成點的可用性使安全和應用程式團隊更容易協作管理補救措施。接下來,是我在 AWS Security Hub 控制台中查看來自 Amazon Inspector 的發現。

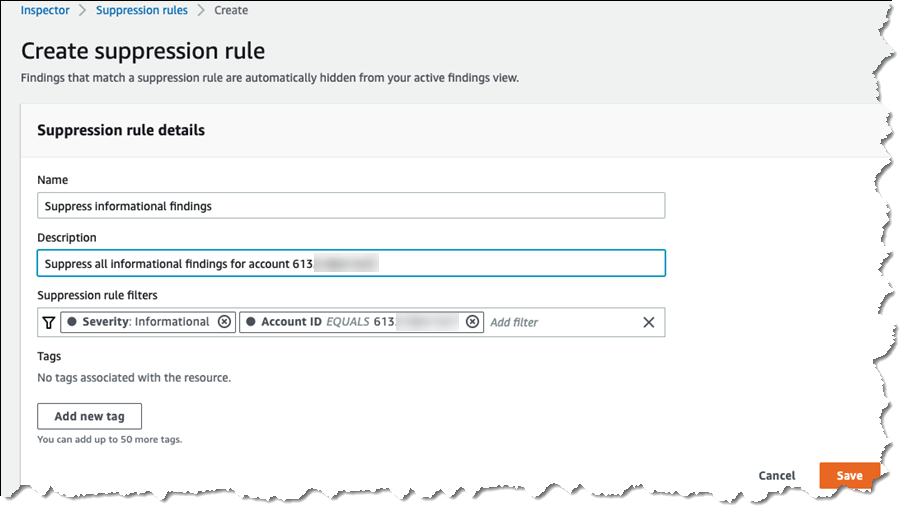

評估可能會產生數十萬甚至更多的發現,需要對其進行過濾和篩選,來確認最關鍵的問題。 現在,組織可以確認他們可接受的調查結果,並將這些調查結果標記為臨時或永久性抑制。 這有助於減少警報量,進一步幫助確定優先級和自動修復。 可以從多個螢幕設置抑制過濾器。規則中指定一個或多個過濾器,例如嚴重性,這將導致與過濾器匹配的結果從顯示中刪除。定義規則時,將顯示被抑制的結果列表,幫助您微調過濾器值以滿足您的特定需求。

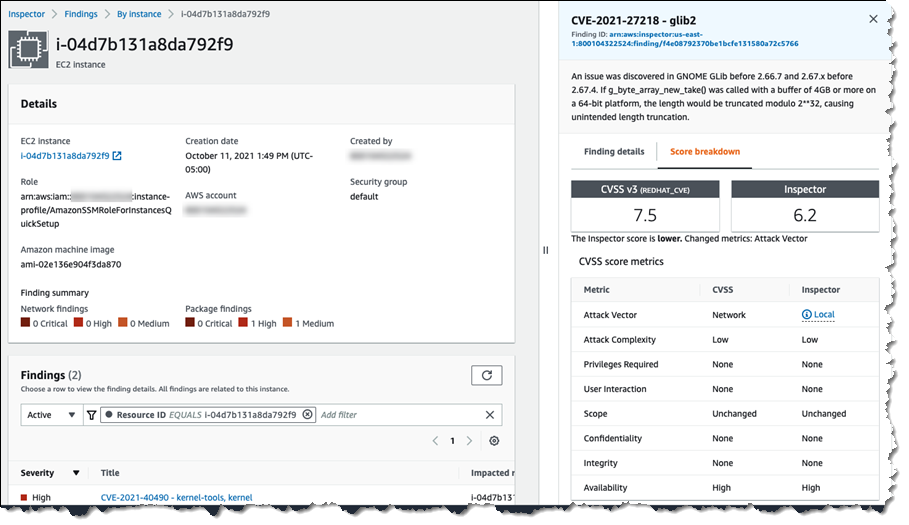

之前提到過,新的 Amazon Inspector 對調查結果實施了情境化風險評估評分。 下面的螢幕截圖顯示了 Amazon Inspector 風險評估分數的範例,與通用的漏洞評鑑系統 (CVSS) 分數進行了比較。 情境風險評估會考慮其他因素,例如互聯網的可訪問性和可利用性,以使分數更有意義。 在下圖中,Amazon Inspector 的風險評估分數低於 CVSS 分數,因為攻擊向量需要網路訪問。 Amazon Inspector 知道 GNOME Glib 中識別的漏洞將難以利用,因為在此資源中,沒有網路訪問權限,因此降低了風險評分。

啟動合作夥伴

感謝我們的發行合作夥伴快速、創造性地與 Amazon Inspector 集成,透過漏洞管理來增強他們的使用案例並擴展他們的工作流程支持。您可以了解有關以下合作夥伴產品的更多訊息:

- Rezilion 和 Vulcan Cyber 的漏洞優先解決方案

- Axonius and XM Cyber 的攻擊面管理解決方案

- Cavirin, Palo Alto Networks, and Wiz 的雲端安全管理解決方案

- IBM and Sumo Logic 的安全事件和事件管理 (SIEM) 解決方案

- FireEye, SentinelOne, and Sophos 的檢測和響應解決方案

- CloudHesive and Deloitte 託管安全服務

立即開始免費試用 Amazon Inspector

新版 Amazon Inspector 現已在美國東部(俄亥俄)、美國東部(弗吉尼亞北部)、美國西部(俄勒岡)、亞太地區(香港)、亞太地區(孟買)、亞太地區(首爾)、亞太地區推出(新加坡)、亞太地區(悉尼)、亞太地區(東京)、加拿大(中部)、歐洲(法蘭克福)、歐洲(愛爾蘭)、歐洲(倫敦)、歐洲(米蘭)、歐洲(巴黎)、歐洲(斯德哥爾摩) 、中東(巴林)和南美洲(聖保羅)地區。

Amazon Inspector 提供 15 天免費試用,因此您可以將其投入使用,了解 Amazon Inspector 如何幫助您的安全與合規團隊來降低管理資源庫存、獨立安全代理和重複性手動評估相關的運營複雜性和成本。