當偵測到威脅時,接下來的每一秒都至關重要,但有時可能很難知道威脅是否真的存在,或是該如何應對這些威脅。雲端異常檢測 (Cloud Anomaly Detection) 是一項內建的 Cloud Security Command Center (Cloud SCC) 功能,它透過行為信號來檢測 GCP 專案和虛擬機中的安全異常,例如洩露的憑證或異常活動。透過本篇文章,您將了解如何啟用雲端異常檢測並快速應對威脅。

從 Cloud Security Command Center 啟用雲端異常檢測

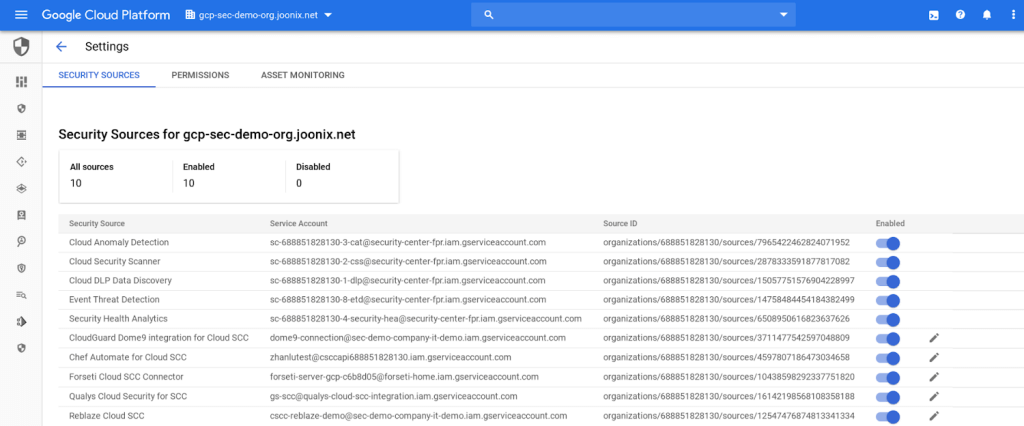

在預設的情況下,雲端異常檢測不會打開,您需要從 Cloud SCC 介面中點選「增加安全來源 (Add Security Source)」來啟用它。若要啟用安全來源,您需要具有組織管理員的 Cloud IAM 角色。啟用後,調查結果將顯示並顯示在 Cloud Security Command Center 儀表板上的雲端異常檢測卡中。

- 洩漏的服務帳戶憑證:意外洩漏或受到破壞的 GCP 服務帳戶憑證。

- 用於出站入侵的資源:組織中的資源或 GCP 服務被入侵,例如試圖侵入或破壞目標系統,其中包括 SSH 暴力攻擊、端口掃描、FTP 暴力攻擊。

- 潛在的威脅機器:組織中資源的潛在威脅。

- 用於加密挖礦的資源:組織中 VM 周圍的行為信號表明該虛擬機可能已被破壞,可能已被用於加密挖掘。

- 異常活動/連接:組織內的資源有異常的活動。

- 用於網路釣魚的資源:組織中的資源或 GCP 服務正在用於網路釣魚。

修正 Cloud Security Command Center 的調查結果

在雲端異常檢測生成一個結果後,您可以點擊該結果以獲取有關該結果發生的更多資訊,並使用該資訊來解決安全問題。

要了解有關雲端異常檢測的更多資訊,包括如何開啟它以及它如何為您的組織提供幫助,您可以參考以下影片:

(原文翻譯自 Google Cloud。)