資料外洩的案例層出不窮,監控、相關法律條款、分配來作緊急善後的資源,讓企業對資料外洩所付出的成本迅速增加。根據 IBM 的調查顯示,在美國資料外洩的成本高達 392 萬美元,比 2018 年增加 1.5%,相較於五年前更增加了 12%。接下來,我們將會告訴您 Event Threat Detection 如何透過 log 通知您正面臨高風險危機和高潛在威脅,並協助您做適當的處理。文末影片也會引導您如何操作使用。

如何使用 Event Threat Detection

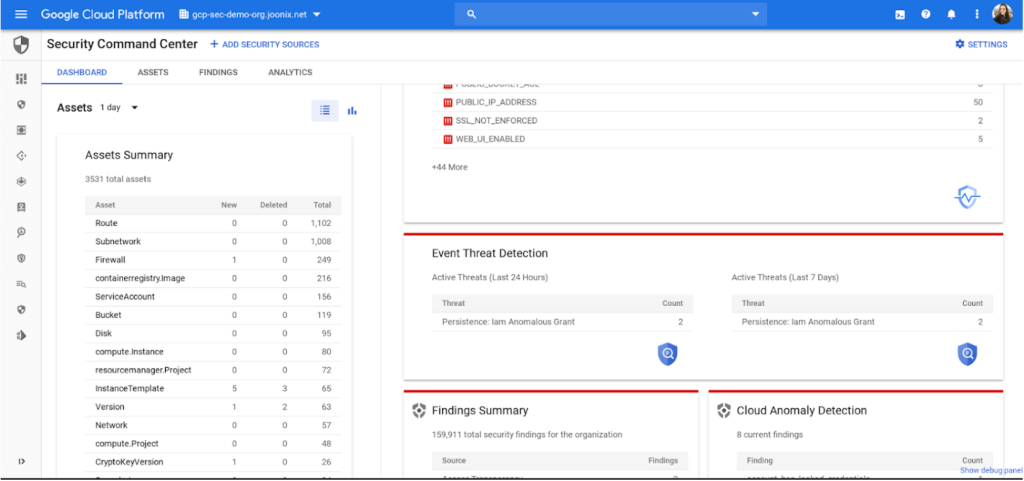

當您開始使用 Google Cloud,Event Threat Detection 將會出現在 Cloud Security Command Center (Cloud SCC) 介面。

Event Threat Detection 透過 fluentd 收集 Cloud Audit、VPC flow、Cloud DNS、Syslog 所產生的 log,並將 log 內容做安全偵測,再和 Google 的潛在威脅資料庫分析比對。當偵測到威脅時,Event Threat Detection 會將偵測到威脅的結果 (results) 寫入 Cloud SCC 和 log 中。本篇文章將著重於介紹 Cloud SCC 的 Event Threat Detection 功能。

使用 Event Threat Detection 偵測威脅

下列為 Event Threat Detection 能透過 log 檢測到的威脅和運作方式:

- Brute force SSH:Event Threat Detection 會透過 Linux Auth logs 偵測是否重複登入失敗後才成功登入的情況,判斷是否有暴力嘗試 SSH 登入的情形。

- Cryptomining:Event Threat Detection 會偵測 VPC logs 連線,檢查是否連接到惡意採礦的網域或其他 log 資訊,判斷是否為惡意採礦軟體。

- Cloud IAM abuse Malicious grants:: Event Threat Detection 可以檢測出組織外的帳號獲得組織或專案層級的 Owner 或 Editor 權限。

- Malware:Event Threat Detection 用類似檢測加密貨幣挖礦的方式偵測是否為惡意軟體,透過 VPC logs 的網路連接判斷出是否為惡意網域或其他 log 資訊。

- Phishing:Event Threat Detection 透過偵測 VPC logs 的連線和其他 log 資料來判斷是否為釣魚網站。

- Outgoing DDoS, port-scanning:Event Threat Detection 透過偵測 VPC flow logs 的大小、類型和數量來判斷是否有從組織內的專案對外發動分散式阻斷 (DDoS) 攻擊。DDoS 時常透過感染 instance 和專案的手法攻擊。Port scanning 為攻擊者在做攻擊之前會對專案專案做的事先掃描動作。

Event Threat Detection 如何回應惡意威脅

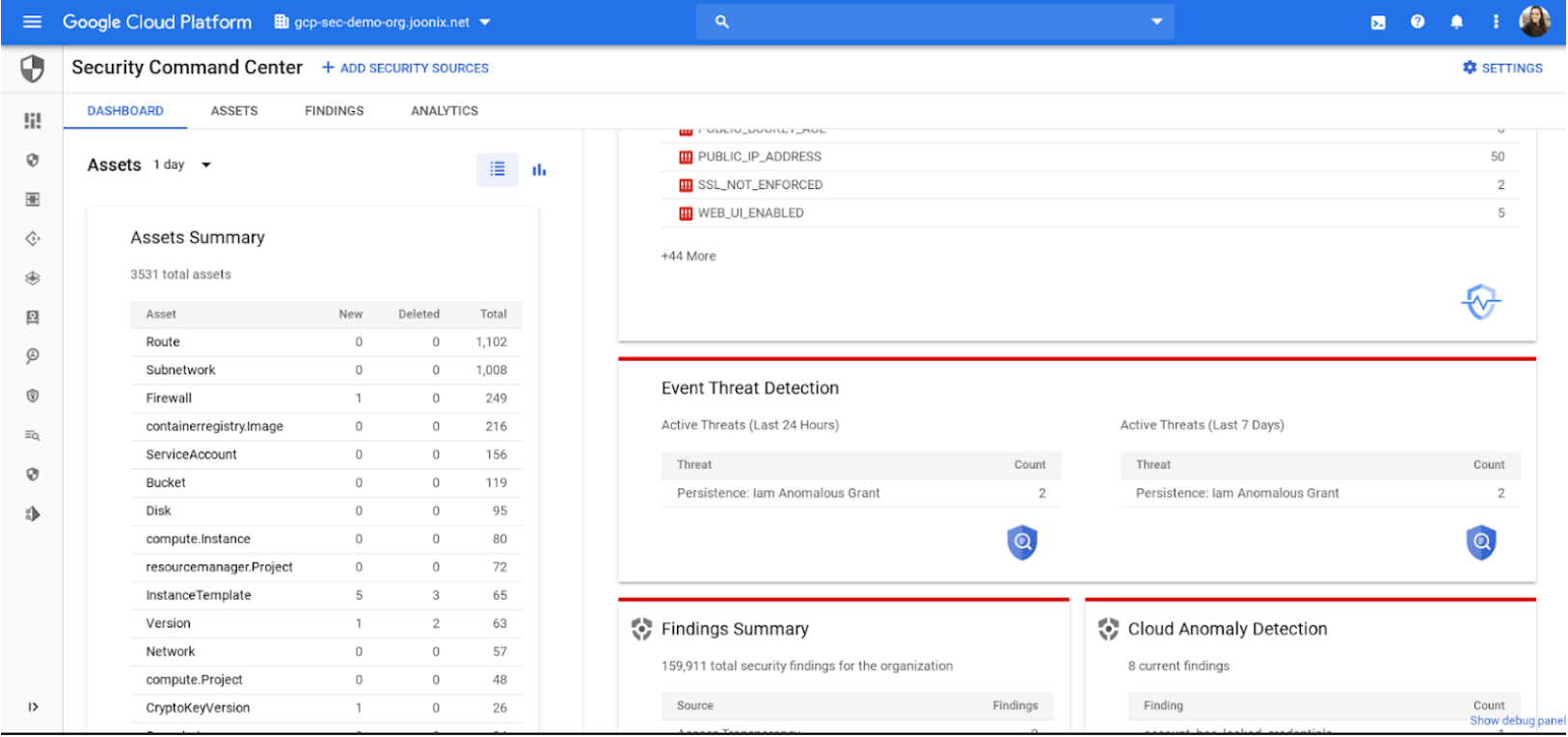

當檢測到威脅時,您可以知道它發生的時間 (不論是在 24 小時或 7 天內),透過 count 這一欄則可以知道發生的次數。

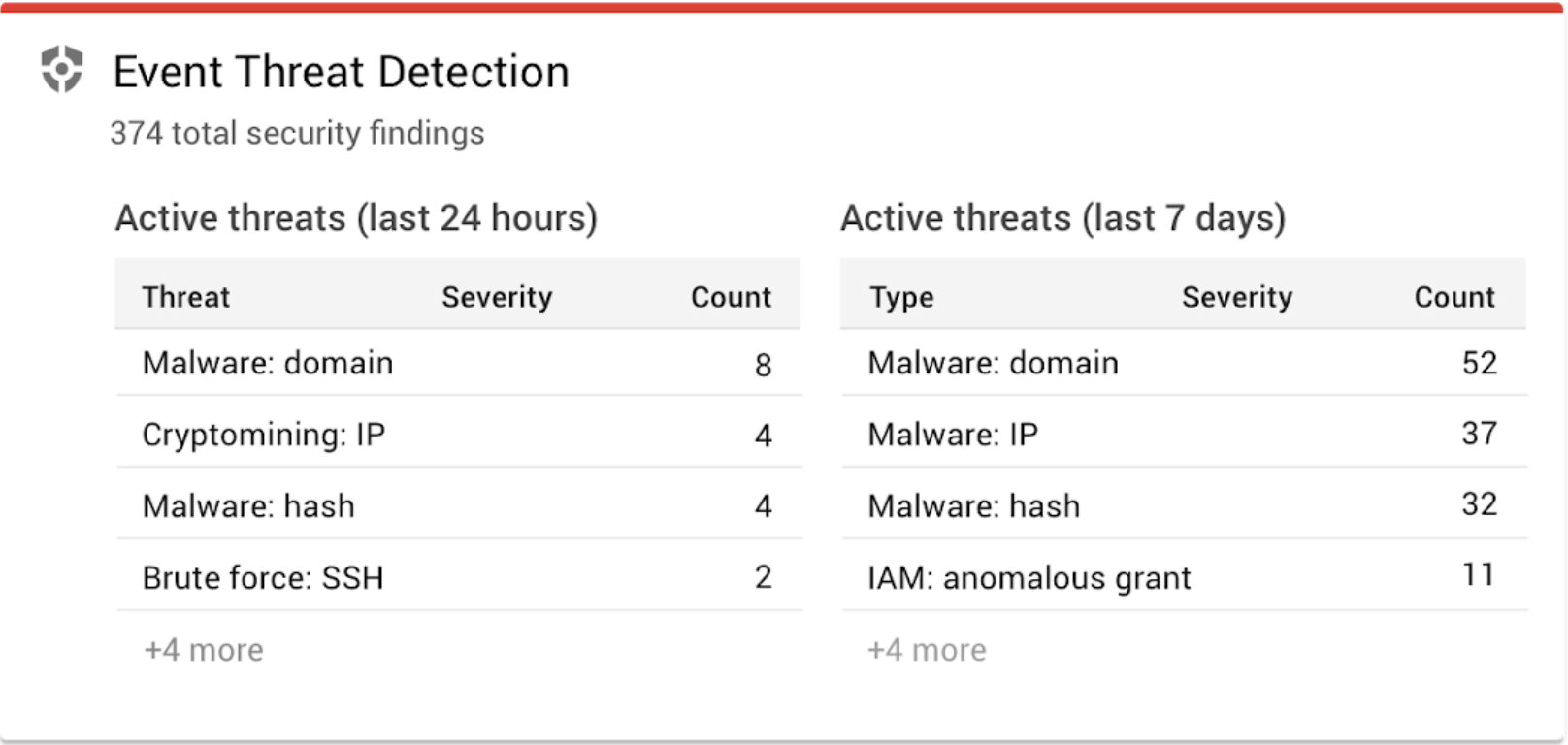

點擊某次特定事件,您可以查看事件的內容、發生時間、相關資料來源。這些訊息能幫助您節省查詢時間並專注於事後處理 (如:消除安全威脅) 上。

若要進一步透過 Event Threat Detection 調查威脅,您可以將您的 log 訊息寄到 SIEM。由於 Event Threat Detection 已經過濾過您的 log,向 SIEM 發送影響範圍較大或較嚴重的訊息,會是更省錢省時的最好作法。您可以使用 Splunk 匯出 log。Splunk 會針對您的重點問題做排序 (您可以查看事件和類別),所以您可以做進一步的調查和針對步驟進行相關操作。

請看以下影片了解更多關於 Event Threat Detection 檢測威脅的資訊。

(原文翻譯自 Google Cloud。)